SKT, 추가 악성코드 발견 정황.. 통화기록 유출시 국가 안보 위협

작성자 정보

- 작성일

컨텐츠 정보

- 6,968 조회

- 목록

본문

통신사들은 폐쇄망에 있는 CDR 데이터베이스(DB)에 있는 데이터를 다른 시스템에서 불러와 과금시스템 등에서 활용하는데, 데이터가 여러 시스템을 이동하는 과정에서 악성코드에 감염된 서버에도 머물렀을 가능성이 높다. 앞서 지난달 19일 민관합동조사단 2차 조사 결과 발표에서 정부는 CDR 데이터베이스(DB) 서버에선 악성코드가 발견되지 않았다고 확인했기 때문이다.

악성코드가 발견된 시스템에 CDR 데이터가 저장·활용됐다고 해서, 해당 정보가 유출됐다고 단정할 순 없다. 실제 정보가 외부로 유출됐는지 여부까지 조사가 이뤄져야 한다.

한 국회 관계자는 “CDR (데이터 저장) 서버에 악성코드가 존재했을 가능성은 있지만, 현재까지 통화내역 유출 정황은 없는 것으로 조사단은 보고 있다”며 “다만 정밀 조사가 진행 중이기 때문에 최종 결과는 달라질 수 있다”고 전했다.SK텔레콤은 정보 유출 가능성에 대해 선을 긋고 있다. 김희섭 SK텔레콤 PR센터장은 이날 서울 중구 삼화타워에서 열린 해킹사고 관련 일일 브리핑에서 “자체 조사 결과 CDR은 유출되지 않았으며, 암호화도 하고 있다”고 말했다.

정부도 즉시 공개할 위협이 발견된 것은 아니라는 입장이다. 최우혁 과기정통부 정보보호네트워크정책관은 “지난 브리핑 때 정보 유출이 조금이라도 있다거나 국민이 알아야 할 사실이 있을 때는 즉각 보고를 드린다는 원칙을 밝힌 바 있다”며 “조사를 신중히 하고 의미있는 내용이 있을 때 발표할 것”이라고 설명했다.

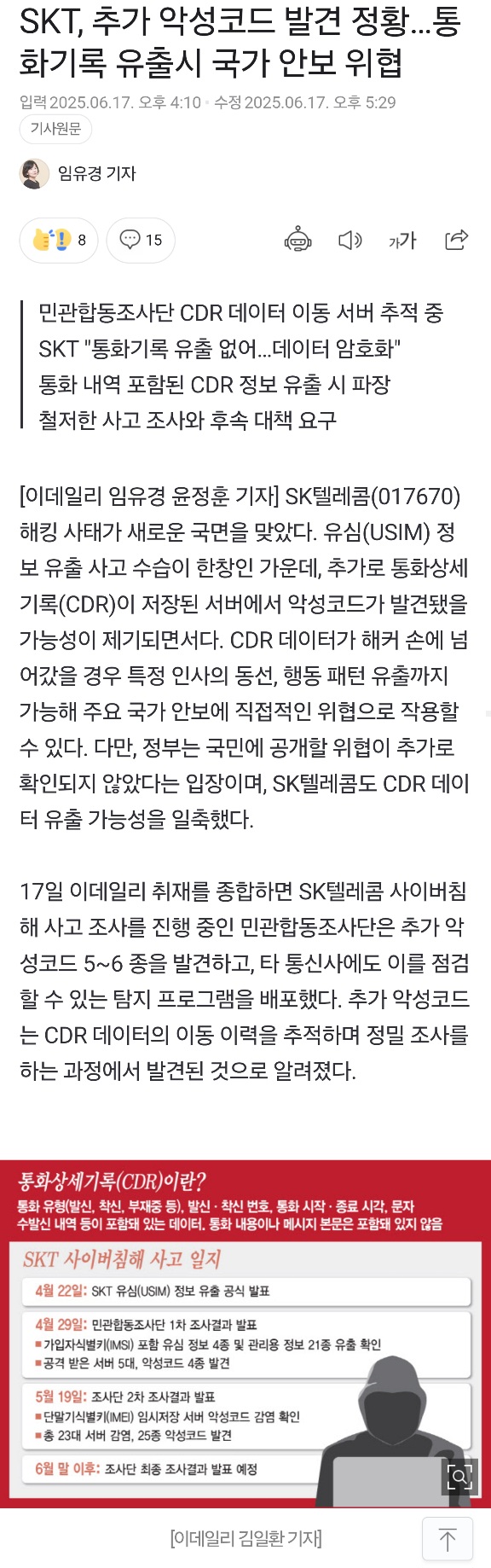

유심 정보 유출 이후 금전을 요구하는 협박이나 2차 금융 피해가 나타나지 않으면서 이제 관심은 CDR 데이터 유출 여부에 쏠리고 있다. 주요 인사의 CDR 데이터가 노출된다면 국가 안보 위기 사태로 보고 대응 체계를 다시 정비해야 할 필요성이 대두된다.

CDR 데이터에는 통화 발신·수신 번호, 통화 시간, 위치 등 민감한 정보가 포함되어 있어, 해커가 이를 탈취할 경우 특정 인사의 행동 패턴, 동선, 통화 상대까지 파악할 수 있다. 예컨대 해커는 주요 정치인·기업인에 대한 표적 협박, 맞춤형 피싱, 스파이 활동을 할 수 있다.

.. 후략 ..

관련자료

-

링크

.png)